Sequestro de dados bancários

GhostDNS está sequestrados aqui no Brasil, informação confirmada; pelo menos mais de 70 tipos diferentes de roteadores domésticos (todos juntos, somam mais de 100.000).

Consequentemente os roteadores do Brasil ficaram expostos a uma nova falha em que um botnet altera configurações de DNS para roubar credenciais de sites como bancos e outros serviços online. Apesar desta vulnerabilidade ainda estar em ação, também já é possível adotar algumas medidas preventivas para evitar riscos.

Como resultado aqui estão uma série de dicas que contém configurações a serem feitas no roteador e também no computador para lhe manter protegido.

Justamente contra esta falha.

Caso já tenha sido afetado pelo problema. A última dica deste tutorial lhe informa como proceder.

Confira primeiro como se prevenir do GhostDNS:

A lista de roteadores afetados

A empresa responsável pela identificação destes ataques foi a Qihoo360. E também para ajudar a saber se você está exposto a esta vulnerabilidade, eles fizeram uma lista com os principais modelos de roteadores que foram afetados.

Além disso fornece uma explicação completa de como funciona esta falha detectada.

A seguir, veja a relação de roteadores afetados pela falha:

- AirRouter AirOS

- Antena PQWS2401

- C3-TECH Router

- Cisco Router

- D-Link DIR-600

- D-Link DIR-610

- D-Link DIR-615

- D-Link DIR-905L

- D-Link ShareCenter

- Elsys CPE-2n

- Fiberhome

- Fiberhome AN5506-02-B

- Fiberlink 101

- GPON ONU

- Greatek

- GWR 120

- Huawei

- Intelbras WRN 150

- Intelbras WRN 240

- Intelbras WRN 300

- LINKONE

- MikroTik

- Multilaser

- OIWTECH

- PFTP-WR300

- QBR-1041 WU

- Roteador PNRT150M

- Roteador Wireless N 300Mbps

- Roteador WRN150

- Roteador WRN342

- Sapido RB-1830

- TECHNIC LAN WAR-54GS

- Tenda Wireless-N Broadband Router

- Thomson

- TP-Link Archer C7

- TP-Link TL-WR1043ND

- TP-Link TL-WR720N

- TP-Link TL-WR740N

- TP-Link TL-WR749N

- TP-Link TL-WR840N

- TP-Link TL-WR841N

- TP-Link TL-WR845N

- TP-Link TL-WR849N

- TP-Link TL-WR941ND

- Wive-NG routers firmware

- ZXHN H208N

- Zyxel VMG3312

Alterações a serem feitas no roteador o quanto antes.

Para fazer qualquer uma das alterações de configurações listadas abaixo é preciso saber como acessar o painel de configurações do seu roteador.

Caso não saiba como proceder, basta seguir estes passos:

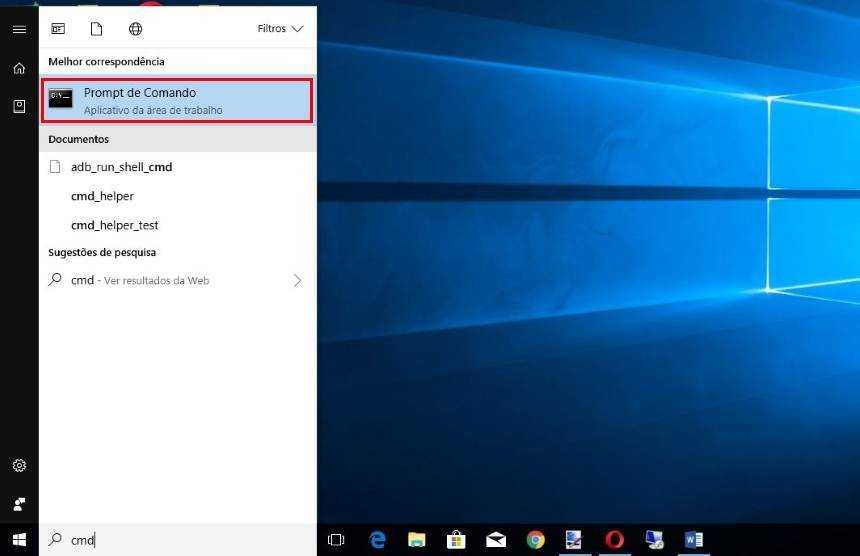

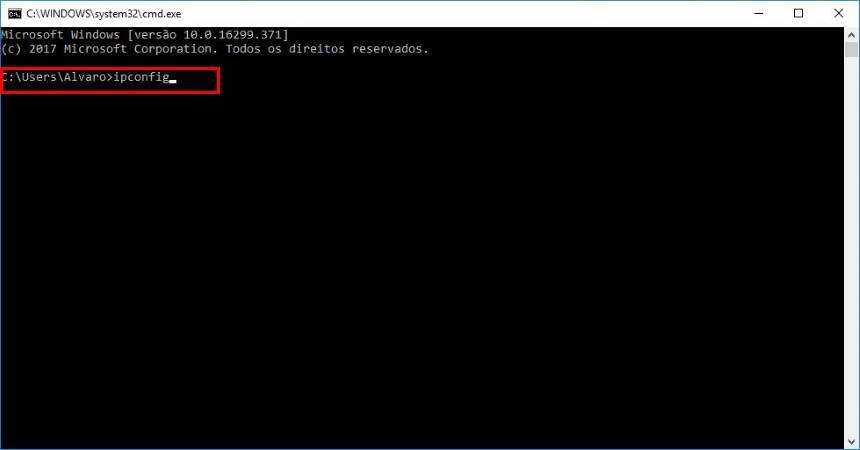

Clique no menu iniciar, na caixa executar digite “CMD” e tecle “enter”.

o “Prompt de comando” se abrira.

Clique dentro e digite. ipconfig e tecle enter.

Procure por IP do “Gateway padrão”, ele se refere ao IP do roteador. ( anote ele).

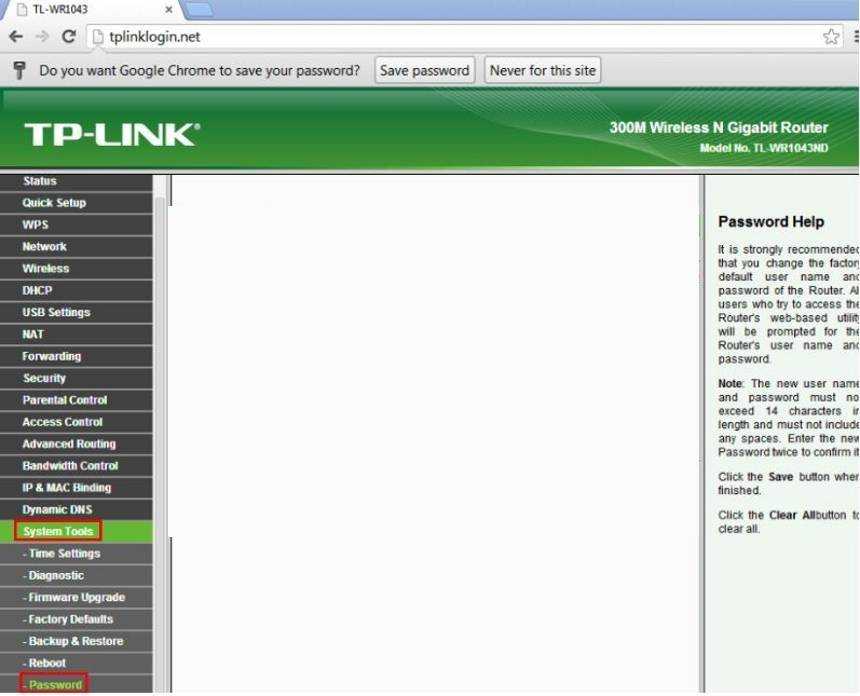

As configurações que estão exibidas abaixo foram realizadas em um roteador da marca TP-Link.

Dependendo de sua fabricante, a disposição dos menus ou o nome das funções podem variar, mas o processo é válido para todos eles.

Alterar login e senha do administrador do roteador

Para atacar o seu roteador, o GhostDNS faz uma espécie de acesso remoto a ele, mas que pode ser dificultado. O primeiro passo para isto é alterar o login e a senha padrão para o acesso. Para isso, siga estes passos:

Acesse o endereço do roteador no navegador de sua preferência;

Procure pela opção “System tools” ou “Ferramentas administrativas” e entre em senha;

Defina uma nova senha e reinicie o roteador.

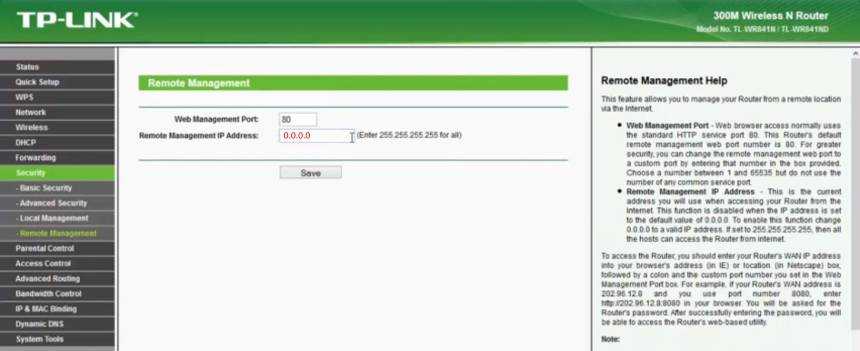

Desabilitando o acesso remoto

Outra falha importante para que o botnet do GhostDNS funcione é que o acesso remoto ao roteador esteja permitido. Felizmente, isso pode ser prevenido ao permitir que novas configurações sejam feitas apenas

localmente. Veja:

Acesse o endereço do roteador no navegador de sua preferência;

Entre na parte “Segurança > Gerenciamento remoto” ou “Security > Remote management” e deixe o IP como “0.0.0.0” onde está “255.255.255.255” assim como indica a imagem abaixo;

Clique em “Save” e reinicie o roteador.

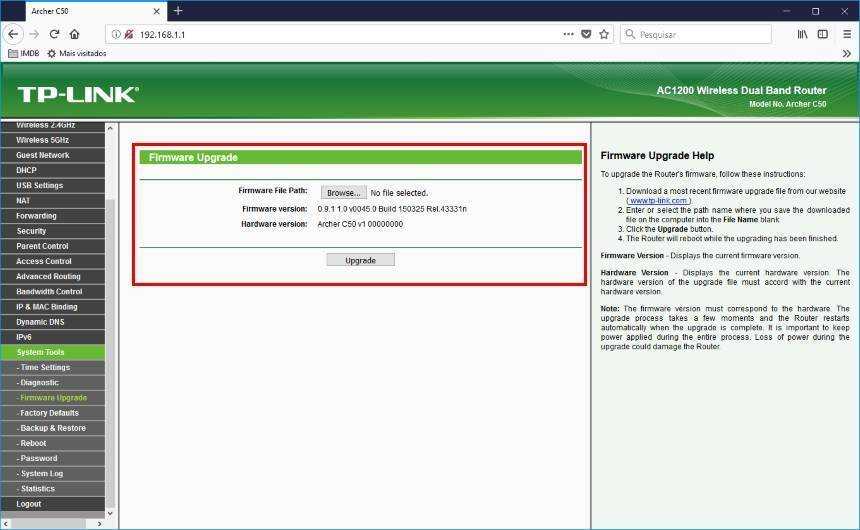

Atualizando o firmware

Essa dica é padrão, mas precisa ser seguida a risca pois apenas com a última atualização do firmware é que seu roteador fica protegido contra brechas de segurança. Para atualizar seu roteador, siga estas etapas:

Acesse o endereço do roteador no navegador de sua preferência;

Expanda a opção “System Tools” e clique em “Firmware Upgrade”;

Na parte que abriu, clique em “Browse” para selecionar o firmware baixado e em “Upgrade”;

Ao fim do processo, reinicie o roteador.

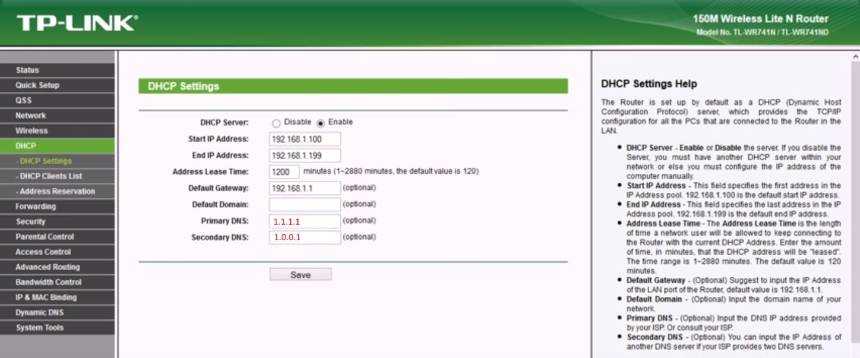

Trocando o DNS do roteador e do Windows

Além destas alterações feitas acima, outra parte importante do processo é definir um servidor DNS assim tanto no roteador quanto no computador. Primeiro, veja como trocar o DNS do roteador:

Acesse o endereço do roteador no navegador de sua preferência;

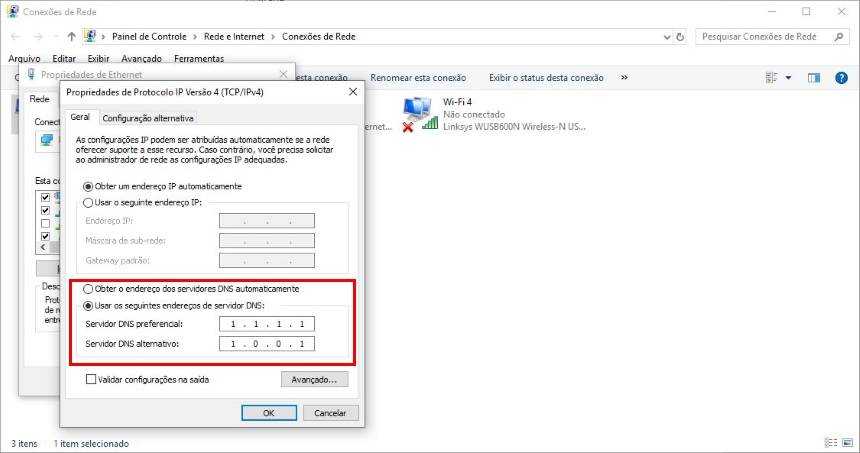

Entre em “DHCP” e vá em “DHCP Settings”. Na parte do “Primary DNS” e “Secondary DNS”, coloque os IPs do DNS da Cloudflare que são: 1.1.1.1 e 1.0.0.1. Caso não queira utilizar o DNS da Cloudflare, você pode colocar o seu servidor de DNS preferido.

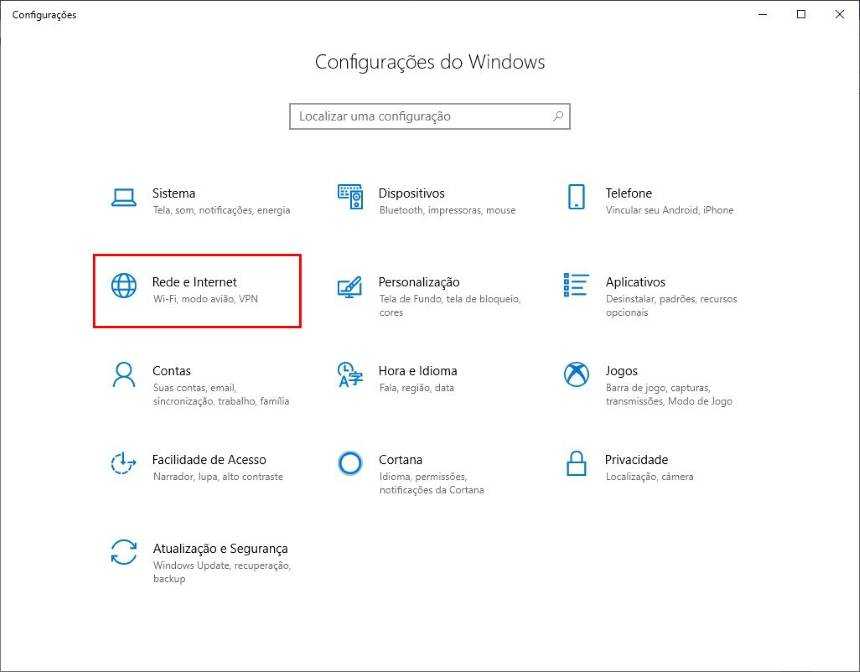

Se você não tem acesso direto ao seu roteador, outra boa ideia, como dito anteriormente, é trocar o DNS diretamente no computador, também. Confira como fazer:

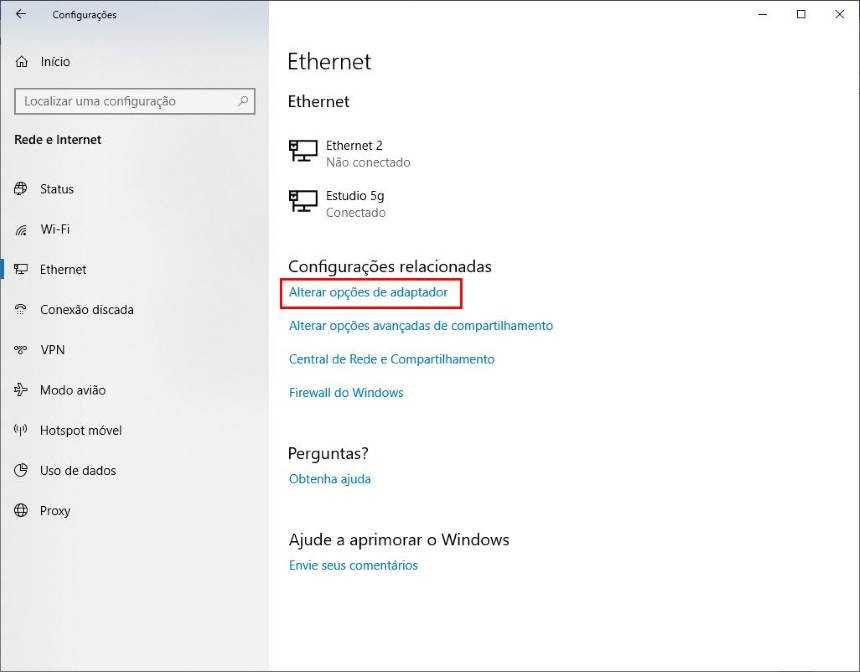

Aperte as teclas “Win + I” para entrar na tela de configurações do Windows;

Clique em “Rede e internet”;

Agora, vá em “Alterar opções de adaptador”;

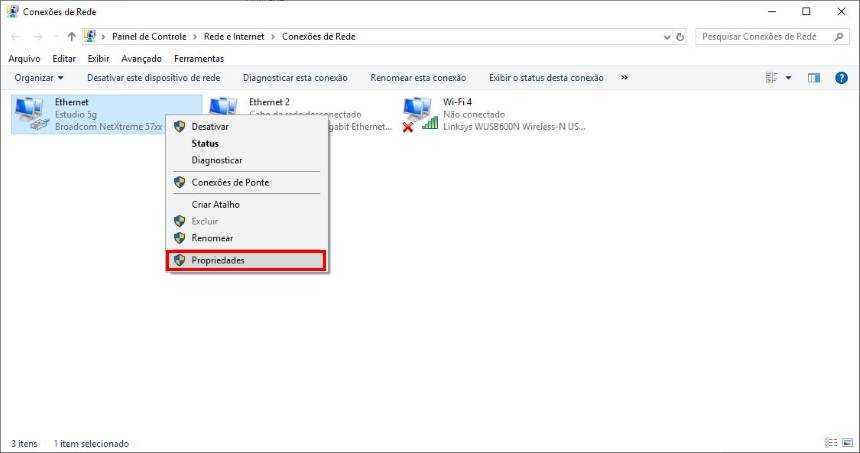

Clique com o botão direito do mouse na rede utilizada e vá em “Propriedades”;

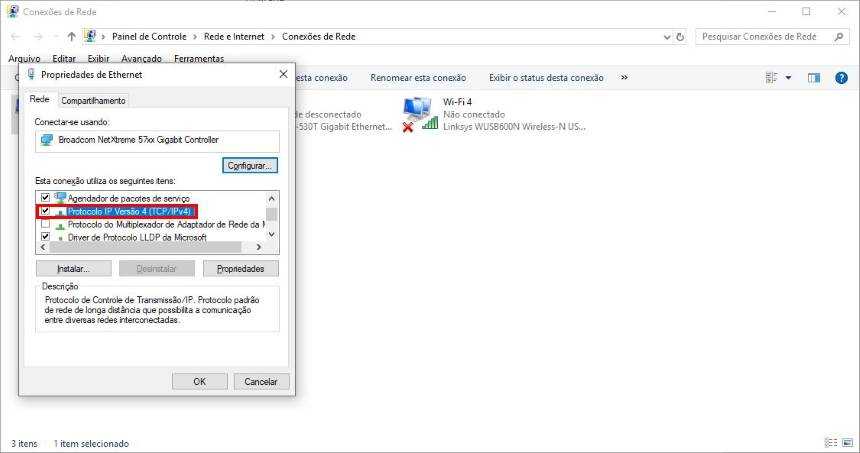

Dê um clique duplo em “Protocolo IP versão 4 (TCP/IPv4);

Portanto mude a parte da configuração de DNS da mesma forma mostrada na imagem abaixo.

Além disso, como se livrar da ameaça caso seu roteador esteja infectado

Finalmente, da mesma forma, mas não menos importante fica uma dica que também serve para quem já foi infectado pelo GhostDNS. Como este botnet altera as configurações de DNS do roteador, a solução para se livrar dele consiste em resetar o roteador.

Para isto, você tem duas opções. No próprio roteador você pode procurar pelo botão “Reset”, que fica localizado geralmente na parte traseira do aparelho. Ao apertá-lo, você deve aguardar a reinicialização dele provavelmente uns 120 segundos, e certamente, configurá-lo novamente seguindo as dicas que estão acima.

Alternativamente, o reset do roteador também pode ser feito pelo painel de controle dele. Para isso,

siga estes passos:

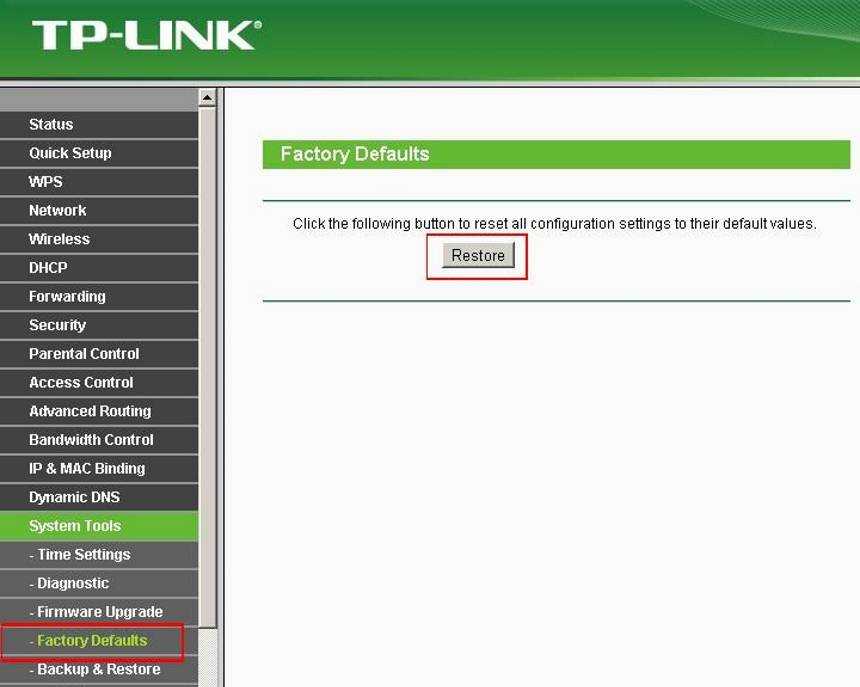

Acesse o endereço do roteador no navegador de sua preferência;

- Em “System Tools”,

- Vá na opção “Factory Defaults”

- E clique em “Restore”.

Finalmente pronto!

Com estas dicas você já deve estar protegido do botnet GhostDNS. Mesmo que certamente o seu roteador não esteja presente na lista mencionada acima, também vale a pena realizar estas configurações para ficar ainda mais seguro e evitar eventuais transtornos e consequentemente prejuízos..